文章来源:http://www.imtr.cn/html/n239.html

漏洞名称:dedecms变量覆盖漏洞

危险等级:★★★★★(高危)

漏洞文件:/include/dedesql.class.php

披露时间:2019-04-11

修复方法:

打开/include/dedesql.class.php

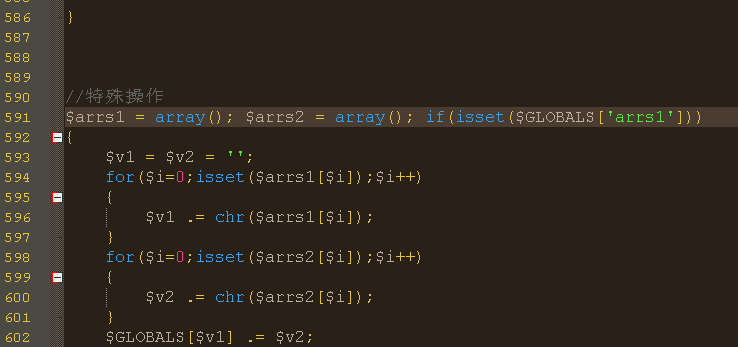

找到591行的代码:

if(isset($GLOBALS['arrs1']))

修改为:

$arrs1 = array(); $arrs2 = array(); if(isset($GLOBALS['arrs1']))

如图所示:

原文地址:http://www.imtr.cn/html/n239.html